Resultados da pesquisa para 'microsoft'

-

Resultados da pesquisa

-

Como Converter Arquivo no Formato PDF em Word (.doc)

Créditos: Clker-Free-Vector-Images / Pixabay Pode ser dito que nem em todas as situações a linha que separa arquivos no formato .pdf ou .doc do programa Microsoft Word é muito clara: currículos, trabalhos acadêmicos e quaisquer outros tipos de documentos podem ser salvos em um dos 2 (dois) formatos.

Com a ferramenta de conversão de arquivos PDF do Portal Juristas, você vai poder efetuar a conversão do arquivo em formato .PDF em formato .DOC (Microsoft Word) ou Microsoft Word (formato .doc) para PDF (Portable Digital Format) por meio da rede mundial de computadores, ou seja, a Internet sem dificuldades e online.

Estes formatos para documentos têm as suas vantagens, no entanto, o melhor de tudo é poder trabalhar com o formato de arquivo que você tenha mais liberdade para visualizar ou editar/alterar.

Saiba abaixo como realizar a conversão de PDF para DOC ou de DOC para PDF:

Arquivo .PDF para Microsoft Word (formato .doc)

Para converter de PDF para Word:

- Acesse o link PDF para DOC do Portal Juristas.com.br;

- Clique em Selecione Arquivo ou solte o documento no formato .PDF dentro da área designada;

- Quando o upload do arquivo terminar, basta clicar em Download do Arquivo que o mesmo seja baixado ou envie o documento convertido para seu e-mail preenchendo o campo necessário para tanto.

Como podem verificar, é muito simples.

Arquivo Word (.doc) em formato PDF da Adobe

Caso você tenha interesse em realizar a conversão em sentido contrário (de Microsoft Word – .doc – para PDF da Adobe):

- Entre no link DOC – Word – para PDF do Portal Juristas;

- Clique em Selecione Arquivos ou solte o documento no formato .DOC dentro da área designada;

- Seu arquivo Word (.DOC) será transformado em PDF da Adobe;

- Quando a conversão terminar,

- Quando o upload do arquivo terminar, basta clicar em Download do Arquivo que o mesmo seja baixado ou realize o envio do documento convertido para seu e-mail preenchendo o campo necessário para tanto.

Bem simples. (Com informações do Tecnoblog)

Vejam mais funcionalidades da ferramenta de conversão de PDF através do link www2.juristas.com.br !

Créditos: swissmith / Pixabay Saiba mais:

Definição de Malware (Software Malicioso)

Créditos: nevarpp / iStock Malware ou software mal-intencionado é todo e qualquer programa ou arquivo que seja prejudicial a um usuário de computador. Os tipos de malware podem incluir vírus de computador, Worms, Cavalos de Tróia (Trojan Horses) e Spyware.

Esses programas mal-intencionados podem executar uma variedade de funções diferentes, como roubar, criptografar ou excluir dados confidenciais, alterar ou seqüestrar as principais funções de computação e monitorar a atividade do computador dos usuários sem a permissão deles.

Como o malware funciona

Os autores de um malware usam uma variedade de meios físicos e virtuais para espalhar malwares que infectam dispositivos e redes. Por exemplo, programas mal-intencionados podem ser entregues a um sistema com uma unidade USB ou podem se espalhar pela Internet através de downloads drive-by, que baixam automaticamente programas maliciosos para sistemas sem a aprovação ou conhecimento do usuário.

Os ataques de phishing são outro tipo comum de entrega de malware, em que e-mails disfarçados como mensagens legítimas contêm links ou anexos maliciosos que podem entregar o malware a usuários desavisados.

Ataques de malware sofisticados geralmente apresentam o uso de um servidor de comando e controle que permite que os agentes de ameaças se comuniquem com os sistemas infectados, extraiam dados confidenciais e até mesmo controlem remotamente o dispositivo ou o servidor comprometido.

Cepas emergentes de malware incluem novas técnicas de evasão e ofuscação que são projetadas para enganar não apenas usuários, mas também administradores de segurança e produtos anti-malware.

Algumas dessas técnicas de evasão dependem de táticas simples, como o uso de proxies para ocultar tráfego malicioso ou endereços IP (Internet Protocol) de origem. Ameaças mais sofisticadas incluem malware polimórfico, que pode mudar repetidamente seu código subjacente para evitar detecção de ferramentas de detecção baseadas em assinatura, técnicas anti-sandbox, que permitem que o malware detecte quando está sendo analisado e adie a execução até que ele saia do sandbox, e malware sem arquivo, que reside apenas na RAM do sistema para evitar ser descoberto.

Tipos comuns de malware

Diferentes tipos de malware contêm características e características únicas. Tipos de malware incluem:

- Um vírus é o tipo mais comum de malware que pode se executar e se espalhar infectando outros programas ou arquivos.

- Um worm pode se auto-replicar sem um programa de host e normalmente se espalha sem qualquer interação humana ou diretivas dos autores de malware.

- Um Cavalo de Tróia foi projetado para aparecer como um programa legítimo para obter acesso a um sistema. Uma vez ativado após a instalação, os Trojan Horses podem executar suas funções maliciosas.

- O spyware é feito para coletar informações e dados no usuário do dispositivo e observar sua atividade sem o conhecimento deles.

- O ransomware é projetado para infectar o sistema de um usuário e criptografar os dados. Os cibercriminosos, então, exigem um pagamento de resgate da vítima em troca de decifrar os dados do sistema.

- Um rootkit é criado para obter acesso em nível de administrador ao sistema da vítima. Uma vez instalado, o programa dá aos agentes de ameaça acesso root ou privilegiado ao sistema.

- Um vírus de backdoor ou de acesso remoto (RAT) cria secretamente um backdoor em um sistema infectado que permite que os agentes de ameaças acessem remotamente o sistema sem alertar o usuário ou os programas de segurança do sistema.

- O adware é usado para rastrear o histórico de download e o navegador de um usuário com a intenção de exibir anúncios pop-up ou de banner que induzem o usuário a fazer uma compra. Por exemplo, um anunciante pode usar cookies para rastrear as páginas da Web que um usuário visita para segmentar melhor a publicidade.

- Keyloggers, também chamados de monitores de sistema, são usados para ver quase tudo que um usuário faz em seu computador. Isso inclui e-mails, páginas da Web abertas, programas e pressionamentos de teclas.

Malware para dispositivos móveis

O malware também pode ser encontrado em telefones celulares e pode fornecer acesso aos componentes do dispositivo, como câmera, microfone, GPS ou acelerômetro. O malware pode ser contratado em um dispositivo móvel se o usuário fizer o download de um aplicativo não oficial ou se clicar em um link malicioso de um email ou mensagem de texto. Um dispositivo móvel também pode ser infectado por meio de uma conexão Bluetooth ou Wi-Fi.

O malware é encontrado com muito mais frequência em dispositivos que executam o sistema operacional Android em comparação com dispositivos iOS. Malware em dispositivos Android geralmente é baixado por meio de aplicativos. Sinais de que um dispositivo Android está infectado com malware incluem aumentos incomuns no uso de dados, uma carga de bateria que se dissipa rapidamente ou chamadas, textos e e-mails enviados para os contatos do dispositivo sem o conhecimento do usuário. Da mesma forma, se um usuário receber uma mensagem de um contato reconhecido que pareça suspeito, pode ser de um tipo de malware para dispositivos móveis que se espalha entre dispositivos.

Os dispositivos Apple iOS raramente são infectados por malware porque a Apple examina cuidadosamente os aplicativos vendidos na sua loja App Store. No entanto, ainda é possível que um dispositivo que utilize o sistema operacional iOS seja infectado abrindo um link desconhecido encontrado em um email ou mensagem de texto. Os dispositivos iOS se tornarão mais vulneráveis se forem desbloqueados (jailbroken).

Como detectar e remover malware

Um usuário pode detectar malwares se observar atividades incomuns, como uma perda repentina de espaço em disco, velocidades excepcionalmente lentas, falhas ou congelamentos repetidos ou um aumento na atividade indesejada da Internet e anúncios pop-up. Uma ferramenta antivírus também pode ser instalada no dispositivo que detecta e remove malware.Estas ferramentas podem fornecer proteção em tempo real ou detectar e remover malware para executar varreduras de sistema de rotina.

O Windows Defender, por exemplo, é um software anti-malware da Microsoft que está incluído no sistema operacional Windows 10 (SO) no Windows Defender Security Center. O Windows Defender protege contra ameaças como spyware, adware e vírus. Os usuários podem definir verificações automáticas “Rápida” e “Completa”, bem como definir alertas de prioridade baixa, média, alta e grave.

O Malwarebytes é outra ferramenta anti-malware que pode remover malware das plataformas Windows, MacOS, Android e iOS. O Malwarebytes pode verificar os arquivos de registro de um usuário, executar programas, discos rígidos e arquivos individuais. Se detectado, o malware poderá ser colocado em quarentena e excluído. No entanto, os usuários não podem definir programações de verificação automática.

Plano de Resposta de Malware

História

O termo malware foi usado pela primeira vez pelo cientista da computação e pesquisador de segurança Yisrael Radai em 1990. No entanto, o malware existia muito antes disso. Um dos primeiros exemplos conhecidos de malware foi o vírus Creeper em 1971, que foi criado como um experimento pelo engenheiro da BBN Technologies, Robert Thomas.

O Creeper foi projetado para infectar mainframes na ARPANET. Enquanto o programa não alterou funções, nem roubou nem apagou dados, o programa foi movido de um mainframe para outro sem permissão enquanto exibia uma mensagem de teletipo que dizia: “Eu sou o rastejador: pegue-me se puder.”

Creeper foi posteriormente alterado pelo cientista da computação Ray Tomlinson, que adicionou a capacidade de auto-replicar para o vírus e criou o primeiro worm de computador conhecido. O conceito de malware criou raízes na indústria de tecnologia, e exemplos de vírus e worms começaram a aparecer nos computadores pessoais da Apple e da IBM no início dos anos 80, antes de se popularizarem após a introdução da World Wide Web e da Internet comercial nos anos 90.

Programas semelhantes

Existem outros tipos de programas que compartilham traços comuns com malware, mas são claramente diferentes, como um PUP ou um programa potencialmente indesejado. Esses são normalmente aplicativos que induzem os usuários a instalá-los em seu sistema (como barras de ferramentas do navegador), mas não executam nenhuma função mal-intencionada depois de instalados. No entanto, há casos em que um PUP pode conter uma funcionalidade semelhante a spyware ou outros recursos maliciosos ocultos. Nesse caso, o PUP seria classificado como malware. (Com informações do site TechTarget)

Créditos: bofotolux / iStock Tópico: Aplicativo FGTS para Smartphones

Aplicativo FGTS

Um aplicativo criado com diversas funcionalidades para facilitar a sua vida quando o assunto é FGTS

O que é

Créditos: Governo Federal É o aplicativo (App) que ajuda o trabalhador a acompanhar sua conta FGTS com muito mais praticidade. Com o App FGTS Trabalhador, você pode consultar os depósitos em sua conta FGTS, atualizar o seu endereço e localizar os pontos de atendimento mais próximos. Tudo direto do seu smartphone, a qualquer hora e em qualquer lugar.

– Acompanhe sua conta FGTS a qualquer hora, em qualquer lugar– Contribua para a sustentabilidade do planeta evitando a impressão em papel

– Visualize o extrato do FGTS em PDF, salve no aparelho ou envie por e-mail

– Atualize seu endereço

– Consulte pontos de atendimento Caixa mais próximos de você

– Disponível para Android na Google Play– Disponível para iPhone na App Store– Disponível para Windows na Windows StoreBaixe e tenha muito mais praticidade para acompanhar sua conta FGTS.

-

Abra o menu do aparelho

-

Procure o ícone da loja de aplicativos do seu celular

-

Para Android, acesse a Google Play. Para iPhone, a App Store. E para Windows Phone, a Windows Store

-

Na busca, digite FGTS Trabalhador

-

Toque no ícone branco com a marca do FGTS

-

Toque em instalar e depois em aceitar e aguarde a instalação

-

Toque em abrir e depois informe o NIS

Fonte: Caixa Econômica Federal (CEF)

Saiba mais sobre FGTS, clicando nos links abaixo:

- https://juristas.com.br/tag/FGTS/

- https://juristas.com.br/foruns/search/FGTS/

- https://juristas.com.br/?s=FGTS

- https://www2.juristas.com.br/?s=fgts

- https://www2.juristas.com.br/jurisprudencias/?idx=xab-5cd71a6ea713a&juri-search=FGTS&juri-location%5B%5D=stf

- https://www2.juristas.com.br/books/?post_type=vtbook&s=fgts

Tópico: Programas FGTS-NET e FGTS-WEB

Programas FGTS-NET e FGTS-WEB (substituem a Taxa Referencial – TR por outro indexador)

Créditos: Justiça Federal do Rio Grande do Sul (JFRS) Programa FGTS-NET

Para acessar o Programa FGTS-NET (Planilha Excel, que substitui a Taxa Referencial – TR apenas pelo Índice Nacional de Preços ao Consumidor – INPC | IBGE) – clique aqui (versão: 04/2019)

- Foi criado em planilha Excel. Pode ser executado online (em linha) ou efetuar o download para o computador do usuário.

- Permite a substituição da Taxa Referencial (TR) somente pelo Índice Nacional de Preços ao Consumidor (INPC) no recálculo dos rendimentos da conta do Fundo de Garantia do Tempo de Serviço (FGTS).

- É atualizado por volta do dia 10 de cada mês, quando o Instituto Brasileiro de Geografia e Estatística (IBGE) divulga a variação do INPC (o dia da divulgação é variável).

- Acesse o material com dúvidas frequentes sobre o programa FGTS-NET.

- Foi criado para operar com o programa de computador Microsoft Excel, motivo pelo qual poderá apresentar incompatibilidades e até mesmo não funcionar com outros programas de planilha eletrônica (exemplos: BrOffice, OpenOffice, etc.). Desta forma, o usuário terá de ter instalado no seu computador o programa Microsoft Excel para executar corretamente o programa FGTS-NET.

- O cálculo pode ser realizado online, não sendo necessário fazer download do programa. Querendo salvar o programa em seu computador ou em outro dispositivo, use a opção “Salvar como…”, podendo escolher qualquer pasta.

- Este programa contém macros. O Excel possui controle do nível de segurança de macros. Por tal razão, ao abrir o programa, pode surgir uma mensagem informando que as macros foram desativadas pelo fato do nível de segurança estar “Alto” ou que as macros foram desabilitadas, o que impedirá o funcionamento do programa. Para o programa funcionar, é necessário que o nível de segurança de macros do Excel esteja em “Médio” ou “Baixo” (Excel XP e 2003) ou que estejam habilitadas (no Excel 2007).

Programa FGTS-WEB

Para acessar o programa on-line FGTS-WEB (substitui a TR pelo INPC, IPCA ou IPCA-E), clique aqui

-

- Esse programa é online, ou melhor, não requer o programa de planilha eletrônica Excel para funcionar. O usuário inicia o programa, digita os dados e imprime o relatório.

-

- O computador do usuário deve ter um programa leitor de PDF para imprimir o relatório.

- Como o FGTS-WEB é um programa online, o usuário não pode efetuar o download dele para o seu desktop ou qualquer outro tipo de dispositivo.

Contato

E-mail para contato (dúvidas, sugestões, etc.): [email protected] (antes de enviar a sua dúvida, verifique se ela consta no material Dúvidas Frequentes (Clique Aqui para Baixar o Material) sobre o programa).

(Com informações da Justiça Federal do Rio Grande do Sul – JFRS)

Créditos: Gabriel Ramos / iStock Saiba mais sobre FGTS, clicando nos links abaixo:

- https://juristas.com.br/tag/FGTS/

- https://juristas.com.br/foruns/search/FGTS/

- https://juristas.com.br/?s=FGTS

- https://www2.juristas.com.br/?s=fgts

- https://www2.juristas.com.br/jurisprudencias/?idx=xab-5cd71a6ea713a&juri-search=FGTS&juri-location%5B%5D=stf

- https://www2.juristas.com.br/books/?post_type=vtbook&s=fgts

Tópico: Saiba o que é Back Orifice

Definifição de Back Orifice

Créditos: radub85 / iStock O Back Orifice (BO) nada mais é que um programa de computador do tipo rootkit projetado para expor as deficiências de segurança dos sistemas operacionais Microsoft Windows.

O nome do programa é inspirado no nome do produto BackOffice da Microsoft. Criado por um grupo de hackers chamado Cult of the Dead Cow, o Back Orifice possibilita que alguém em um computador controle tudo em outro computador remoto que executa o Windows.

O Back Orifice pode farejar senhas, registrar pressionamentos de tecla, acessar o sistema de arquivos de um desktop e muito mais, enquanto não for detectado.

Créditos: pixelliebe / iStock O Back Orifice é fornecido gratuitamente como um programa de código aberto. Ele pode ser entregue a usuários desavisados como um Cavalo de Tróia (Trojan Horse) através de hackers ou até mesmo ser utilizado como uma ferramenta de administração remota em rede.

O Back Orifice 2000 (BO2K) permite acesso ao Windows XP e Vista. O BO2K tem os mesmos recursos que o Back Orifice. Os recursos adicionados no BO2K incluem criptografia para administração de rede segura e uma arquitetura de plug-in estendida para flexibilidade.

Informações do Wikipedia sobre Back Orifice (BO)

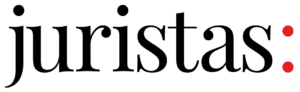

CNPJ 60.316.817/0001-03 – Microsoft Informática Ltda

-

Créditos: jejim / iStock CNPJ: 60.316.817/0001-03

- Razão Social: Microsoft Informática LTDA

- Nome Fantasia: Microsoft

- Data de Abertura: 27/03/1989

- Tipo: MATRIZ

- Situação: ATIVA

- Natureza Jurídica: 206-2 – Sociedade Empresária Limitada

- Capital Social: R$ 866.970,00 (Oitocentos e sessenta e seis mil e novecentos e setenta reais)

Atividade Principal

- Atividade Principal: 74.90-1-04 – Atividades de intermediação e agenciamento de serviços e negócios em geral, exceto imobiliários

Atividades Secundárias

- Atividade Secundária: 62.04-0-00 – Consultoria em tecnologia da informação

- Atividade Secundária: 62.02-3-00 – Desenvolvimento e licenciamento de programas de computador customizáveis

- Atividade Secundária: 63.11-9-00 – Tratamento de dados, provedores de serviços de aplicação e serviços de hospedagem na internet

- Atividade Secundária: 62.09-1-00 – Suporte técnico, manutenção e outros serviços em tecnologia da informação

- Atividade Secundária: 72.10-0-00 – Pesquisa e desenvolvimento experimental em ciências físicas e naturais

- Atividade Secundária: 70.20-4-00 – Atividades de consultoria em gestão empresarial, exceto consultoria técnica específica

- Atividade Secundária: 85.99-6-03 – Treinamento em informática

Endereço

- CEP: 04.578-000

- Logradouro: Avenida das Nações Unidas

- Número: 12901

- Complemento: Andar 32

- Bairro: Brooklin Paulista

- Município: São Paulo

- UF: SP

Contatos

-

- Telefone: (11) 5504-2935

- E-mail: [email protected]

Mais dados:

Av. Nações Unidas, 12.901 Torre Norte 27º andar04578-000 – São Paulo / SPBrasilPhone: (55) (11) 5504-2155Fax: (55) (11) 5504-2227/5504-2228Consulta Quadro de Sócios e Administradores – QSA

CNPJ: 60.316.817/0001-03 NOME EMPRESARIAL: MICROSOFT INFORMATICA LTDA CAPITAL SOCIAL: R$ 866.970,00 (Oitocentos e sessenta e seis mil e novecentos e setenta reais) O Quadro de Sócios e Administradores(QSA) constante da base de dados do Cadastro Nacional da Pessoa Jurídica (CNPJ) é o seguinte: Para informações relativas à participação no QSA, acessar o E-CAC com certificado digital ou comparecer a uma unidade da RFB. Emitido no dia 10/05/2019 às 21:41 (data e hora de Brasília). Segue abaixo print do cartão CNPJ da empresa:

Segue abaixo a consulta ao Quadro de Sócios e Administradores (QSA) da empresa:

Créditos: Receita Federal do Brasil (RFB) Após ser multada em 4,34 bilhões de euros aplicada pela União Europeia ao Google por ter usado o Android para minar a concorrência a seus outros produtos por condutas que impedem adversários de competir, O Google irá mostrar por quais aplicativos rivais as pessoas podem substituir seu motor de busca e seu navegador, o Chrome, dois dos serviços mais usados no mundo.

Daqui para frente, quando um europeu que tiver um celular Android abrir a Google Play, ele verá dois avisos. Um mostrando quatro opções à ferramenta de pesquisa do Google. Outro exibindo quatro alternativas ao Chrome. Para explicar como tudo vai funcionar, o Google liberou dois exemplos.

Na imagem que traz concorrentes à busca, são exibidos:

Qwant;

DuckDuck Go;

Ecosia Browser;

Seznam.

Já na imagem que apresenta os rivais do Chrome, são mostrados:

Firefox;

Microsoft Edge;

Opera;

Puffin Web Browser

A medida adotada agora tem o objetivo de remediar essa situação anterior, já que o Google não vai só exibir concorrentes, mas ajudar usuários a configurá-los para se tornarem recursos padrão de seus smartphones.

Notícia produzida com informações da matéria divulgada no Uol Notícias.

FORMULÁRIO – PJE – PROCESSO JUDICIAL ELETRÔNICO DO TRIBUNAL DE JUSTIÇA DO DISTRITO FEDERAL E TERRITÓRIOS – TJDFT

As pessoas jurídicas interessadas em aderir ao sistema PJe deverão realizar o download do Termo de Adesão e do Formulário de Acesso ao Processo Judicial Eletrônico (PJe), bem como fornecer os seguintes dados e documentos:I – Atos constitutivos da sociedade, com a documentação comprobatória; II – Nome, RG e CPF do gestor, gestor assistente e dos usuários assistentes, até o número de 3 (três).Ressaltamos que a documentação acima relacionada deverá ser encaminhada para o e-mail “[email protected]“.

As pessoas jurídicas interessadas em aderir ao sistema PJe deverão realizar o download do Termo de Adesão e do Formulário de Acesso ao Processo Judicial Eletrônico (PJe), bem como fornecer os seguintes dados e documentos:I – Atos constitutivos da sociedade, com a documentação comprobatória; II – Nome, RG e CPF do gestor, gestor assistente e dos usuários assistentes, até o número de 3 (três).Ressaltamos que a documentação acima relacionada deverá ser encaminhada para o e-mail “[email protected]“.TJDFT Cria Rede de Internet Sem Fio Exclusiva para Consulta do Processo Judicial Eletrônico – PJE

Usuários do PJE (Processo Judicial Eletrônico) agora contam com rede de internet sem fio, disponibilizada gratuitamente pelo Tribunal de Justiça do Distrito Federal e dos Territórios (TJDFT) e não requer cadastro prévio.

Usuários do PJE (Processo Judicial Eletrônico) agora contam com rede de internet sem fio, disponibilizada gratuitamente pelo Tribunal de Justiça do Distrito Federal e dos Territórios (TJDFT) e não requer cadastro prévio.Trata-se, portanto, da rede de internet – wireless “TJDFT-CONSULTAPROCESSUAL”, que possibilita acesso exclusivo ao Processo Judicial Eletrônico (PJe) em quaisquer prédios do TJ do Distrito Federal.

Com esta grande novidade do TJDFT, os usuários (advogados, partes, magistrados, etc) podem efetuar consultas processuais no sistema PJe, bem como pesquisar endereços, telefones e outras informações de forma similar ao disponibilizado no sítio virtual do TJDFT na Rede Mundial de Computadores.

Importante destacar que, pelo acesso à rede “TJDFT-CONSULTAPROCESSUAL”, a navegação para outros sites externos ou à intranet do Tribunal de Justiça do Distrito Federal e Territórios é bloqueada.

Em razão da referida implantação, foi criado pela equipe do Serviço de Suporte a Redes de Comunicação – SEREDE um manual do usuário, que aborda os sistemas operacionais Android (Google), iOS (Apple) e Windows (Microsoft).

Confira a seguir os links para os manuais criados para os diferentes sistemas operacionais acima destacados:

Expansão do PJe (Processo Judicial Eletrônico) no TJDFT

De acordo com cronograma aprovado pelo Comitê Gestor do PJe no TJDFT, este ano o processo judicial eletrônico será implantado em Varas Criminais, Varas de Entorpecentes, Tribunais do Júri, Juizados Especiais Criminais, Juizados de Violência Doméstica e Familiar Contra a Mulher e Auditoria Militar.

O Tribunal disponibiliza uma página específica com todas as informações sobre o Processo Judicial Eletrônico (PJe) (http://www.tjdft.jus.br/pje).

Nela o usuário encontra links para acesso ao sistema, consultas e autenticação. Encontra também orientações sobre o certificado digital, manuais e vídeos explicativos, entre outras informações.

Para saber quais unidades do TJDFT operam com o Processo Judicial Eletrônico – PJe, clique aqui. (Com informações do TJDFT)

Certificado Digital Correios: Informações sobre como efetuar a baixa dos certificados digitais do tipo A1 dos Correios

Para instalar seu certificado digital do tipo A1 utilizando o Internet Explorer (IE) da Microsoft.

Para instalar seu certificado digital do tipo A1 utilizando o Internet Explorer (IE) da Microsoft.– Configuração mínima recomendada:

Pré-requisito:

Java – versão 7 ou superior.

– Após a autorização na agência dos Correios e recebimento de e-mail de confirmação, o seu certificado digital estará liberado para ser instalado.

– O certificado digital pode ser instalado em computador diferente do utilizado na solicitação.

Para instalar (baixar) o certificado digital A1 dos Correios:

Acessar o endereço http://certificados.serpro.gov.br/arcorreiosrfb.

Selecione a opção .

Informe:

Número de Referência (Termo de Titularidade).

Código de acesso (código gerado automaticamente pelo sistema e enviado no e-mail de Solicitação do Certificado).

Senha (Criada pelo usuário no momento da solicitação).

Clicar no botão Continuar.

Será apresentada a tela “Instalação de Certificado – Geração do Par de Chaves/Certificado”, com as informações do Pedido do Certificado.

Clicar no botão e aguarde cerca de três minutos.

O certificado digital será automaticamente instalado no seu navegador Internet Explorer.

Ao final do processo o sistema exibirá a mensagem “Seu Certificado foi instalado com sucesso”.ATENÇÃO:

LOGO APÓS INSTALAR O CERTIFICADO A1, FAÇA UMA CÓPIA DE SEGURANÇA

PARA EVITAR PERDAS INDESEJÁVEIS E PAGAMENTO DE NOVA TAXA.

Para fazer uma cópia de segurança:

Acesse o navegador Internet Explorer;

Escolha opções “Ferramentas”, “Opções da Internet”, “Conteúdo” e “Certificados”;

Selecione o certificado que se deseja gerar cópia de segurança, e clique em “Exportar” (Não clique em “Remover”, pois seu certificado será apagado);

Ao abrir o assistente de exportação é importante selecionar a opção: SIM, desejo exportar a chave particular e o item incluir todos os certificados no caminho da certificação;

Se optar por ativar proteção de alta segurança, será pedido uma senha para a cópia de segurança, (NÃO ESQUEÇA ESSA SENHA!).

Ao avançar, deve-se selecionar o local para armazenamento da cópia de segurança (“Procurar”), crie um nome de arquivo, e em seguida clique em “Salvar”. Na tela seguinte, é confirmado o local para armazenamento da cópia (por exemplo, A:/ certificado.PFX). (Com informações dos Correios)

Para mais informações sobre Certificados Digitais, clique aqui.

Tópico: Token K50 Gemalto

Token K50 Gemalto para Certificados Digitais ICP-Brasil

O Token Gemalto K50 é um e-token que usa o programa Safesign compatível com Smart Cards.

O Token Gemalto K50 é um e-token que usa o programa Safesign compatível com Smart Cards.Certificação Digital do Token Gemalto

O Token Gemalto K50 foi concebido para o armazenamento seguro de chaves criptográficas e certificados digitais com forte autenticação, criptografia e assinatura digital de e-mail e dados. Ele também suporta o não-repúdio, um papel crucial recurso para a prova de transações financeiras.

Função do Token

O Token Gemalto é um hardware eficaz em armazenar e proteger contra roubos ou violações às chaves criptográficas do modelo A3 da ICP-Brasil, que irão ser integradas aos certificados digitais e uma vez geradas, essas chaves estarão protegidas pelo fato de não ser possível exportá-las ou excluí-las do e-Token.

Suas principais funções além das citadas anteriormente, são de assegurar a identificação do usuário (utilizando uma senha pessoal e intransferível), permite o sigilo e a integridade das informações nele contidas.

O Token para Certificado Digital da Gemalto, também conhecido como K50, é compatível com chave criptográfica SHA-2 de 2048 bits.

Especificações Técnicas

Sistemas Operacionais: Windows XP/Vista, Windows 7, Windows 8, Linux, Mac OS 10.5;

Suporte para API e Padrões: PKCS#11, Microsoft CSP, PC/SC (CCID);

Algoritmos de Segurança: RSA 2048 bit, 3-DES, AES, DSA, DPA, SPA, ECDSA, ECDH, SHA-224, SHA-256, SHA-384, SHA-512 e RNG de acordo com NIST;

Certificado de Segurança: Common Criteria EAL5+;

Dimensões: 56mm x 16mm x 9.5mm;

Peso: 5 gramas;

Suporte para Especificação: ISO 7816, T=1;

Temperatura Operacional: 0°C a 70°C;

Temperatura de Armazenamento; -20°C a 85°C;

Umidade Relativa: 90% RH

Conector USB: Compatível com USB 2.0 (Full Speed);

Revestimento: plástico rígido moldado, inviolável;

Informações Gerais

Este Token para certificado digital pode ser usado nas principais certificadoras brasileiras, tais como: AC CertiSign, AC Serasa, AC Soluti, Correios, Caixa (CEF), AC OAB, AC Valid, AC DigitalSign, AC Boa Vista, SERPRO, Receita Federal, Casa da Moeda do Brasil, AC PR e AC JUS.

* Verifique a compatibilidade com sua certificadora digital antes de comprar Token para Certificado Digital.

* Caso tenha alguma dúvida referente ao produto, entrar em contato com o fabricante.

Tópico: TOKEN G&D STARSIGN® CRYPTO USB

Token USB Starsign Crypto da Giesecke & Devrient (G&D) para Certificados Digitais

O Token da G&D possui compatibilidade com todos certificados digitais gerados pelas autoridades certificadoras ICP-Brasil como:

O Token da G&D possui compatibilidade com todos certificados digitais gerados pelas autoridades certificadoras ICP-Brasil como:AC – Presidência da República

AC – SERPRO

AC – SERASA

AC – VALID

AC – BOA VISTA

AC – CERTISIGN

AC – IMESP

AC – SOLUTI

AC – SAFEWEB

AC – DIGITALSIGN

AC – SRF (Receita Federal)

AC – CEF (Caixa Econômica Federal)

AC – JUS , e outros.Token USB para Certificados Digitais ICP-Brasil: e-CPF, e-CNPJ, e-PF, e-PJ, entre outros do tipo A3.

Sistema operacional: SmartCafé® Expert 7.0 Java Card OS

Hardware: Security controller – Infineon SLE78CUFX5000PH com EEPROM – 180 KB e Interface – Contact-based T=1, T=0

Criptografia: RSA ate 4096bits, AES 256 bits; DSA até 1024bits; Triple-key triple-DES; ECDSA até 521 bits, ECDH até 521 bits; SHA-224, SHA-256, SHA-384, SHA-512 e RNG: de acordo com NIST SP 800-90

Padrões: Java Card 3.0.4 Classic; GlobalPlatform 2.1.1 + Amendment D (SCP03); ISO® 7816; USB 2.0 full speed; CCID Device Class Specification (2005) e ICP Brasil / INMETRO

Outras características: Multiplos Security Domains; Multiplo DAP (3DES, AES, RSA, ECDSA); Authorized e Delegated Management; RMI e PKCS#11

Sistemas Operacionais

Windows 98 / ME, 2000 / XP (32 bits);

Windows 2003 Server;

Windows CE 5.0 / CE.NET (dependendo do hardware);

Windows XP 64 bits;

Windows Vista (32 bits / 64 bits);

Windows 7 (32 bits / 64 bits);

Windows 8 (32 e 64 bits);

Windows 10 (32 e 64 bits);

Mac OS X v10.6 “Leopard”;

Mac OS X v10.7 “Lion”;

Mac OS X v10.8 “Mountain Lion”

Mac OS X v10.9 “Mavericks”

Mac OS X v10.10 “Yosemite”

Mac OS X v10.11 “El Capitan”Middleware: SafeSign® versão 3.0.124 e 3.5

Interfaces: PKCS#11; Microsoft CSP; USB 2.0 e PC/SC (CCID)

Certificações: Chip: Common Criteria EAL 5+; Operating system: FIPS 140-2 level 3 e Token: CE, FCC, WEEE, RoHS

* Verifique a compatibilidade com sua cerficadora antes de comprar Token para Certificado Digital.

* Caso tenha alguma dúvida referente ao produto, entrar em contato com o fabricante.

Adquira seu Certificado Digital com a Juristas Certificação Digital (clique aqui para comprar).

Token Criptográfico eToken 5110 Safenet da Gemalto

O eToken SafeNet 5110 é um dispositivo altamente seguro, com altos padrões criptográficos para guardar certificados digitais ICP-BRASIL dos tipos e-NF-e, e-CT-e, e-CPQ, e-PF, e-PJ, e-CNPJ, e-CPF, entre outro.

Homologado pelo Instituto Nacional de Tecnologia da Informação (ITI), o Token Criptográfico eToken 5110 Safenet para certificado digital armazena suas chaves criptográficas do modelo A3 da ICP-Brasil. À partir do momento em que essas chaves forem criadas, será impossível retirá-las ou exportá-las do Token USB.

Função do Token Criptográfico para Certificado Digital

Além de sua principal função, que é de proteger seus dados (chaves e certificados digitais) de riscos, roubo e/ou violação, impossibilitando a separação do certificado digital ou chave criptográfica do hardware.

O eToken SafeNet 5110 (Gemalto) também assegura a identificação do portador (através de uma senha para acessá-lo) para garantir a integridade e o sigilo das informações criptografadas nele.

O eToken SafeNet 5110 (Gemalto) também assegura a identificação do portador (através de uma senha para acessá-lo) para garantir a integridade e o sigilo das informações criptografadas nele.O Token Criptográfico para certificado digital da SafeNet é compatível com aplicativos de gerenciamento de PKI, ferramentas de desenvolvimento de software, perfeitamente adaptável aos softwares de terceiros com suporte de ferramentas de desenvolvimento de autenticação da SafeNet, permite ainda customizar os softwares e estender as funcionalidades por meio do applets Java Integrados.

O Token USB da SafeNet também é compatível com o SAC (SafeNet Authentication Client) para simplificar todas as operações de autenticação reduzindo os custos gerais de TI, veja alguma dessas operações: Cadastro e manutenção contínua, distribuição, provisão de serviços, etc.

* O Token USB é compatível com a chave criptográfica SHA-2 de 2048 bits.

Especificações Técnicas

· Sistemas operacionais compatíveis: Windows Server 2003/R2, Windows Server 2008/R2, Windows 7, Windows XP/Vista, Mac OS, Linux;

· Suporte para API e padrões: PKCS#11, Microsoft CAPI, PC/SC, X.509 v3 Certificate Storage, SSL v3, IPSec/IKE;

· Memória: 72K;

· Algoritmos de segurança on board: RSA 1024-bit / 2048-bit, DES, 3DES (Triple DES), SHA1, SHA251;

· Certificados de segurança: Common Criteria EAL4+;

· Dimensões: 5200 – 16,4 mm X 8,4 mm X 40,2 mm (5205 – 16,4 mm X 8,4 mm X 53,6 mm);

· Suporte para especificação ISO: suporte para especificações ISO 7816-1 a 4;

· Temperatura operacional: 0˚ C a 70˚ C (32˚ F a 158˚ F);

· Temperatura de armazenamento: -40˚ C a 85˚ C (-40˚ F a 185˚ F);

· Umidade relativa: 0 a 100% sem condensação;

· Certificação de resistência à água: IP X7 – IEC 529;

· Conector USB: USB tipo A, compatível com USB 1.1 e 2.0 (full speed e high speed);

· Revestimento: plástico rígido moldado, inviolável;

· Retenção de dados na memória: 10 anos, no mínimo;

· Regravações na célula da memória: 500.000, no mínimo.

Informações Gerais

O Token SafeNet 5110 veio para substituir o e-Token Aladdin PRO 72k, e também o Safenet 5100, sendo mais compacto, moderno e seguro.

Este Token para certificado digital pode ser usado nas principais certificadoras brasileiras, tais como: AC CertiSign, AC Serasa, AC Soluti, Correios, Caixa (CEF), AC OAB, AC Valid, AC Digital Sign, AC Boa Vista, SERPRO, Receita Federal, Casa da Moeda do Brasil, AC PR e AC JUS.

* Verifique a compatibilidade com a certificadora digital antes de comprar o eToken SafeNet 5110.

* Caso tenha alguma dúvida referente ao produto, entrar em contato com o fabricante.

Drivers para Download do eToken 5100 Safenet da Gemalto:

– Clique aqui para baixar a versão do Driver para Microsoft Windows

– Clique aqui para baixar a versão do Driver para Apple MacOS

Tópico: Token Safenet eToken 5100

Token Criptográfico Modelo eToken 5100 da Safenet Gemalto

O Token Criptográfico eToken 5100 da Safenet (Gemalto) para utilização com certificado digital ICP-BRASIL dos tipos e-CPF, e-CNPJ, entre outros.

O Token Criptográfico eToken 5100 da Safenet (Gemalto) para utilização com certificado digital ICP-BRASIL dos tipos e-CPF, e-CNPJ, entre outros.Criado para armazenar o certificado digital tipo A3 da ICP-Brasil e oferecer autenticação segura, verificação e serviços de criptografia de informações como criptografia de e-mails, assinatura digital de documentos eletrônicos, acesso a sistemas e aplicativos, autenticação de Notas Fiscais Eletrônicas – NF-e, acesso a Conectividade Social®, CT-E, entre outros.

A sua capacidade de armazenamento é de 72 kb e a liberação do certificado digital gravado no Token USB é através de uma senha PIN.

Produto compatível com certificados digitais da ICP-BRASIL gerados pelas autoridades certificadoras ICP-Brasil como AC SERASA, AC SERPRO, AC CERTISIGN, AC IMESP, AC FENACOR, AC FENACON, AC Notarial, AC Petrobras, AC PRODENGE, AC PRODERJ, AC SINCOR, AC Presidência da República, AC CEF (Caixa Econômica Federal), AC JUS, entre outras.

* Compatível com chave Criptográfica SHA-2 de 2048 bits

Sistemas operacionais compatíveis:

Windows 10 (Plug in Play);

Windows: 8;

Windows: 7;

Windows Vista;

Windows: XP;

Windows: Server*

Apple Mac OS X*;

Linux*.

Especificações Técnicas

- Sistemas operacionais compatíveis: Windows Server 2003/R2, Windows Server 2008/R2, Windows 7, Windows XP/Vista, Mac OS, Linux;

- Suporte para API e padrões: PKCS#11, Microsoft CAPI, PC/SC, X.509 v3 Certificate Storage, SSL v3, IPSec/IKE;

- Memória: 72K;

- Algoritmos de segurança on board: RSA 1024-bit / 2048-bit, DES, 3DES (Triple DES), SHA1, SHA251;

- Certificados de segurança: Common Criteria EAL4+;

- Dimensões: 5200 – 16,4 mm X 8,4 mm X 40,2 mm (5205 – 16,4 mm X 8,4 mm X 53,6 mm);

- Suporte para especificação ISO: suporte para especificações ISO 7816-1 a 4;

- Temperatura operacional: 0˚ C a 70˚ C (32˚ F a 158˚ F);

- Temperatura de armazenamento: -40˚ C a 85˚ C (-40˚ F a 185˚ F);

- Umidade relativa: 0 a 100% sem condensação;

- Certificação de resistência à água: IP X7 – IEC 529;

- Conector USB: USB tipo A, compatível com USB 1.1 e 2.0 (full speed e high speed);

- Revestimento: plástico rígido moldado, inviolável;

- Retenção de dados na memória: 10 anos, no mínimo;

- Regravações na célula da memória: 500.000, no mínimo.

Informações Gerais

O Token SafeNet 5100 é o sucessor do e-Token Aladdin PRO 72k, modelo esse, que não é mais produzido pela SafeNet.

* Verifique a compatibilidade com a certificadora digital antes de adquirir seu Token Criptográfico.

* Caso tenha alguma dúvida referente ao produto, entrar em contato com o fabricante.

Drivers para Download do eToken 5100 Safenet da Gemalto:

– Clique aqui para baixar a versão do Driver para Microsoft Windows

– Clique aqui para baixar a versão do Driver para Apple MacOS

Nova versão do PJe Portable 1.8.1 já disponível para Download

Já está disponível no Portal Juristas a nova versão do PJe Portable, a 1.8.1, para Download. A atualização não é obrigatória, mas recomendável.

A nova versão do PJe Portable apresenta mudança na tela de abertura do navegador para acessos ao PJe 1º Grau, PJe 2º grau e PJe-Calc Cidadão, conforme abaixo. Com a nova atualização, o Firefox também evoluirá para a sua versão nº 63. Clique aqui para efetuar o DOWNLOAD da nova versão do PJE PORTABLE.

Já o assinador digital Shodõ para o PJE-JT (Processo Judicial Eletrônico da Justiça do Trabalho) passa agora para a versão 1.0.13, corrigindo erros de acesso com alguns certificados digitais.

Assinador Digital Shodõ 1.8.1 para Download e fornecido pela Justiça do Trabalho:

– Usuário do Microsoft Windows, clique aqui.

– Demais sistemas operacionais, clique aqui.

– Pré-requisito para utilização do Shodō: Java 8 (clique aqui)

Crédutos: Reprodução / TRT4 Alerta de página não confiável (Atualização da Cadeia de Certificação) no site da Receita Federal do Brasil

Se, ao acessar algumas páginas da Receita Federal do Brasil (RFB) na Internet, o usuário encontrar avisos de segurança de Certificado Inválido ou Não Confiável, o motivo pode estar na cadeia de certificados desatualizada, instalada no computador utilizado. A Autoridade Certificadora Brasileira (ICP Brasil) trocou recentemente seu certificado digital raiz para a V.5 e, portanto, os serviços da Receita Federal serão certificados através desta nova estrutura de cadeias ICP Brasil.

A Autoridade Certificadora Brasileira (ICP Brasil) trocou recentemente seu certificado digital raiz para a V.5 e, portanto, os serviços da Receita Federal serão certificados através desta nova estrutura de cadeias ICP Brasil.Atualmente os serviços da Receita Federal do Brasil estão certificados pelas seguintes autoridades certificadoras da Serpro na estrutura ICP Brasil V.2:

- Serpro RFB

- SerproRFB SSL

Como a nova raiz ainda não “vem carregada” nos navegadores de Internet, quando o usuário acessa uma página que tem o certificado digital desta nova raiz, é emitida uma mensagem de que o certificado não é confiável e será perguntado se o usuário deseja confiar neste certificado.

Verifique se está navegando em uma página acessada a partir do sítio RFB na Internet (http://www.receita.fazenda.gov.br), se ela está em protocolo https: (barra de endereço) e se a imagem de um cadeado fechado aparece, em geral na barra inferior do navegador.

Verifique se está navegando em uma página acessada a partir do sítio RFB na Internet (http://www.receita.fazenda.gov.br), se ela está em protocolo https: (barra de endereço) e se a imagem de um cadeado fechado aparece, em geral na barra inferior do navegador.Neste caso, para evitar que esta mensagem sempre apareça, pode ser instalado o certificado digital.

Para instalar as novas cadeias de certificados, clique nos links abaixo, de acordo com a cadeia de certificação do seu Certificado Digital:

Também atente-se para a versão do seu Sistema Operacional:

- Se o sistema operacional for Microsoft Windows, confirme se a versão instalada é Windows XP com Service Pack 3 ou superior;

- Se o sistema operacional NÃO for Microsoft Windows, verifique junto ao fornecedor se o sistema suporta o uso da função de hash SHA-2.

Passo a passo

- Veja mais informações no passo-a-passo de instalação da nova cadeia

Créditos: Tashatuvango / iStock Tópico: Onde fazer Certificado Digital

Onde Fazer Certificado Digital

Os certificados digitais são documentos eletrônicos que permitem ser utilizados como uma verdadeira carteira de identidade virtual para identificar e representar uma pessoa ou empresa na Internet ou qualquer outro meio eletrônico.

A Certificação Digital é de grande valia nos casos em que seja extremamente necessário validar a identidade de um usuário, como em transações bancárias, pois propiciam uma grande segurança.

Destaque-se, que há serviços que obrigam a utilização de certificação digital pelos usuários (pessoas físicas e jurídicas), logo tais pessoas precisam emitir um certificado digital.

As vantagens, nos mais das vezes, resumem-se na eliminação de burocracia ou na possibilidade de resolver tudo pela rede mundial de computador, sem ter de se deslocar de casa ou local de trabalho, por exemplo, e se dirigir a um cartório ou órgão público para resolver algum procedimento burocrático.

Para obter um certificado digital, o primeiro passo é manter contato com a Juristas Certificação Digital e agendar a emissão do seu certificado digital. Mantenha contato com a Juristas através do email [email protected] ou por WhatsApp (clique Aqui) – 83 993826000.

Deve ser dito, que os certificados digitais mais populares, ou seja, os mais emitidos no Brasil, são o e-CPF e o e-CNPJ que, como indicam em seus nomes, funcionam tal qual uma versão eletrônica do seu CPF e CNPJ, estando inclusive vinculado a estes documentos e identificando você perante à Receita Federal do Brasil (RFB).

Com o certificado digital e-CPF, você pode obter cópias de declarações do imposto de renda, simplificar o processo de recolhimento do Fundo Garantia por Tempo de Serviço (FGTS) ou realizar serviços cartoriais pela Internet.

Já com o certificado digital e-CNPJ, é possível assinar documentos eletrônicos com total validade jurídica, emitir notas fiscais eletrônicas ou realizar transações bancárias em meios eletrônicos.

Há ainda o certificado digital e-Social, que é um dos requisitos para acessar o Conectividade Social, braço online do serviço que serve como canal de relacionamento entre empresas e a Previdência Social.

Existem, também, certificados digitais que garantem a segurança da empresa e do consumidor em transações de comércio eletrônico, fazendo surgir aquele ícone de cadeado nos navegadores, que são os do tipo SSL.

Uma vez escolhido o certificado digital que irá melhor lhe atender, basta seguir as orientações da Juristas Certificação Digital para comprá-lo. A Juristas, em cumprimento às normas do ITI, exige que a pessoa compareça a uma de suas instalações espalhadas no Brasil para levar a documentação original necessária para emissão do documento eletrônico.

É possível também fazer a validação VIP, que constitui em uma visita à sua empresa ou residência para comodidade do cliente.

Para instalá-lo em seu computador com o sistema operacional Windows da Microsoft, vá ao Painel de Controle e procure por “Opções de Internet”. Depois, clique na aba “Conteúdo” e então no botão “Certificados”. Na janela que abrir, aparecerão os certificados já instalados naquela máquina. Para adicionar mais um, clique no botão “Importar” e siga as instruções na tela. Você precisará do arquivo digital referente ao certificado obtido junto à autoridade certificadora.

No Mac, vá no menu “Ir” e aperte em “Utilitários”. Clique então em “Acesso a chaves” e escolha a opção “Certificados”, no menu à esquerda. Depois, clique em “Arquivo” e depois “Importar Itens”. Escolha o arquivo referente ao seu certificado digital e clique em “Abrir”. (Com informações de Guilherme Neto do Portal Techtudo)

Onde Comprar Certificado Digital?

Seu certificado digital pode ser adquirido em nossa matriz ou em qualquer uma das nossas instalações técnicas e em nosso site.

Endereço da Matriz: Av. Júlia Freire, 1200, Sala 904, Expedicionários, João Pessoa/PB, CEP 58041-000. Telefone: 83 3567 9000 / 993826000.

Onde emitir seu Certificado Digital – Créditos: standret / iStock Navegador de internet para utilização do PJe – Processo Judicial Eletrônico

O navegador mais recomendado para utilizar o PJE é o Navegador PJe que foi desenvolvido pelo Conselho Nacional de Justiça em parceria com o Tribunal de Justiça do Rio Grande do Norte.

O navegador mais recomendado para utilizar o PJE é o Navegador PJe que foi desenvolvido pelo Conselho Nacional de Justiça em parceria com o Tribunal de Justiça do Rio Grande do Norte.Adquira já o Navegador PJE de forma gratuita. Para efetuar o download gratuito do Navegador PJE, basta clicar aqui (versão disponível apenas para Microsoft Windows).

Cabe ser destacado que outros navegadores de internet como Internet Explorer ou Google Chrome não são aconselhados, salvo se o PJe do Tribunal que o usuário deseja acessar, fizer uso do Shodõ ou do PJe Office.

Créditos: TRT4 Há também o navegador PJe Portable que é destinado para os Tribunais Regionais do Trabalho que já vem com o Shodõ instalado e a mais nova versão pode ser baixada clicando aqui.

Créditos: TRT-MG Para baixar a versão atual do assinador digital Shodõ, clique aqui!

Quem tiver interesse em utilizar o PJe Portable, clique aqui para baixar agora do PJe Portable – versão 1.6.2 .

Quem quiser fazer uso do PJe Office, basta utilizar os links abaixo:

Aplicativo PJeOffice para instalação

Selecione o arquivo para download do seu sistema operacional.

Sistema Operacional Download Servidor 1 Windows pje-office.exe MacOS 64 Bits pje-office_x64.dmg Debian 32 bits pje-office_i386.deb Debian 64 bits pje-office_amd64.deb Unix pje-office_unix_no_embedded.tar.gz Drivers para Tokens, Cartões Criptográficos e Leitoras de Cartões Criptográficos

ATENÇÃO: Atualmente nossos cartões Safesign (Morpho) e Oberthur não possuem compatibilidade com a versão do Mac OS 10.11 (El Capitan).

eToken Safenet

- SafeNet Authentication Client 8.3 para Microsoft Windows de 32 bits (XP, 2003, 2008, Vista, 7 e 8)

- SafeNet Authentication Client 8.3 para Microsoft Windows de 64 bits (XP, 2003, 2008, Vista, 7 e 8)

- SafeNet Authentication Client 9.0 para Microsoft Windows de 32 e 64 bits (Vista SP2, 2008 R2 SP1, 2008 SP2, 2012, 2012 R2, 7 SP1, 8, 8.1 e 10)

- SafeNet Authentication Client 9.0 para Mac OS 10.6.7, 10.6.8, 10.7.3, 10.7.4, 10.8.2, 10.9 e 10.10

- SafeNet Authentication Client 9.1 para Mac OS 10.10 (Yosemite) e 10.11 (El Capitain)

- SafeNet Authentication Client 9.0 para Debian e Ubuntu Linux de 32 ou 64 bits

- SafeNet Authentication Client 9.0 para distribuições RPM de 32 ou 64 bits

- SafeNet Authentication Client 9.1 para Debian e Ubuntu Linux de 32 ou 64 bits

- SafeNet Authentication Client 9.1 para distribuições Red Hat/Fedora de 32 ou 64 bits

Leitora OmniKey 3021

- Microsoft Windows 2003, 2008, XP, Vista e 7 32 bits

- Microsoft Windows 7 32 bits

- Microsoft Windows 2003, 2008, XP, Vista e 7 64 bits

- Microsoft Windows 8, 8.1 e 10 de 32 bits

- Microsoft Windows 8, 8.1 e 10 de 64 bits

- Mac OS X 32 e 64 bits (até versão 10.6 – Snow Leopard)

- Mac OS X 32 e 64 bits (até versão 10.10 – Yosemite)

Cartão Safesign Standard

- Safesign Standard 3.0.93 para Windows XP de 32 bits

- Safesign Standard 3.0.97 para Windows Vista, 7, 8, 8.1 e 10 de 32 bits

- Safesign Standard 3.0.97 para Windows Vista, 7, 8, 8.1 e 10 de 64 bits

- Safesign Standard 3.0.93 para Mac OS X (até versão 10.9 – Mavericks) de 32 e 64 bits

- Safesign Standard 3.0.97 para Linux Ubuntu de 32 e 64 bits

Cartão e Token Oberthur

- Oberthur AWP MANAGER 5.1.7 para Windows 7, 8, 8.1 e 10 de 32 bits

- Oberthur AWP MANAGER 5.1.7 para Windows 7, 8, 8.1 e 10 de 64 bits

- Oberthur AWP MANAGER 5.1.0 para Linux Ubuntu de 32 bits

- Oberthur AWP MANAGER 5.1.0 para Linux Ubuntu de 64 bits

- Oberthur AWP 5.2.0 para Mac OS X (até versão 10.11 – El Capitan)

- Oberthur AWP 5.2.0 para Mac OS X (até versão 10.12 – Sierra)

eToken GD Starsign

- GD Starsign – GD Burti (32 bits) para Microsoft Windows de 32 Bits (XP, 2003, 2008, Vista, 7)

- GD Starsign – GD Burti (64 bits) para Microsoft Windows de 64 Bits (XP, 2003, 2008, Vista, 7)

- Safesing Standard 3.45 para Microsoft Windows de 32 e 64 bits (XP, 2003, 2008, Vista, 7, 8)

Token Feitian

Aplicativos

Leitor Biométrico

Fonte: Soluti

Adquira já o seu certificado digital com a Juristas Certificação Digital:

http://www.juristas.com.br / http://www.e-juristas.com.br / http://www.arjuristas.com.br

Tópico: Instalação Softplan Web Signer

Instalação Softplan Web Signer

Perguntas frequentes

Aqui você encontrará respostas para os problemas mais comuns para instalar e usar o componente Softplan Web Signer

Se você quiser tentar novamente instalar o Softplan Web Signer, clique aqui.

1- O que é o Softplan Web Signer e por que eu preciso instalá-lo?

O Softplan Web Signer é um componente para navegadores que permite o uso de certificados digitais em páginas web, normalmente para realizar assinaturas digitais ou autenticação de usuário. Se você foi redirecionado para a página de instalação do Softplan Web Signer, você provavelmente estava realizando alguma operação em um site que o utiliza para lhe dar acesso aos seus certificados.

2 – Ao tentar utilizar meu certificado, aparece o erro “O conjunto de chaves não está definido”

Aplica-se a: Windows (qualquer navegador) com certificados A3, ou seja, armazenados em dispositivos criptográficos como smart card ou token USB

Caso seu certificado esteja armazenado em token USB, tente inserir o token em outra porta USB. Caso esteja armazenado em smart card, tente remover e inserir novamente o smart card até que a luz da leitora pare de piscar e fique constantemente acesa. Tente também trocar a leitora de porta USB.

Se o erro persistir, o problema pode ser no driver do dispositivo. Um erro comum é instalar o driver versão 32 bits em sistemas 64 bits (para sistemas 64 bits, que são maioria atualmente, sempre instale o driver 64 bits). Recomendamos a desinstalação do driver (SafeSign, SafeNet, etc) e instalação da última versão correspondente ao seu dispositivo criptográfico e sistema operacional. Acesse o site da sua Autoridade Certificadora para obter os drivers mais atualizados.

3 – Meu certificado A3 (em smart card ou token USB) não é listado

Aplica-se a: Certificados A3, ou seja, armazenados em dispositivos criptográficos como smart card ou token USB

No Windows, esse problema geralmente ocorre porque o driver do dispositivo criptográfico não está instalado ou porque o driver errado está instalado. Um erro comum é instalar o driver versão 32 bits em sistemas 64 bits (para sistemas 64 bits, que são maioria atualmente, sempre instale o driver 64 bits). Recomendamos a desinstalação do driver (SafeSign, SafeNet, etc) e instalação da última versão correspondente ao seu dispositivo criptográfico e sistema operacional. Acesse o site da sua Autoridade Certificadora para obter os drivers mais atualizados.

No Mac OS e no Linux, esse problema geralmente ocorre porque não há nenhum dispositivo criptográfico habilitado no Softplan Web Signer. Por favor siga os passos abaixo para habilitar um ou mais dispositivos criptográficos no Softplan Web Signer:

- Clique no ícone do Softplan Web Signer situado no canto superior direito do navegador

- Clique no botão “Dispositivos criptográficos (PKCS #11)…”

- Marque o módulo correspondente ao seu dispositivo criptográfico

4 – Ao tentar utilizar meu certificado, aparece o erro “Algoritmo inválido especificado”

Aplica-se a: Windows (qualquer navegador) com certificados A3, ou seja, armazenados em dispositivos criptográficos como smart card ou token USB

Esse erro geralmente ocorre quando o driver do token USB ou smart card está desatualizado. Acesse o site da sua Autoridade Certificadora para obter a última versão do driver correspondente ao seu dispositivo.

5 – Ao tentar utilizar meu certificado, aparece o erro “Error while signing with keychain”

Aplica-se a: Mac OS (qualquer navegador) com certificados armazenados no keychain, ou seja, certificados A1 (não ocorre com certificados em smartcard ou token USB)

Esse erro é decorrente de uma condição específica presente em determinados computadores com Mac OS. Para contorná-la, siga os passos abaixo:

- Pressione Command + Barra de espaço

- Digite Keychain Access e pressione return

- No painel à esquerda, na seção Keychains, clique no item login

- Também no painel à esquerda, na seção Categoria, clique no item Certificados

- No painel central, identifique o certificado que deseja utilizar

- Expanda o certificado clicando na seta no início da linha

- Dê um duplo clique na chave do certificado

- Na aba Controle de Acesso, marque a opção Permitir que todos os aplicativos acessem este item

- Clique no botão Salvar Alterações

6 – A instalação do aplicativo do Softplan Web Signer no computador falha com a mensagem “Este aplicativo necessita do .NET Framework 4.0 ou 4.5. Por favor instale o .NET Framework e execute este instalador novamente.”

Aplica-se a: Windows XP e, às vezes, Vista ou 7 (qualquer navegador)

Por favor clique no link abaixo para instalar o .NET Framework 4 Client Profile:

https://www.microsoft.com/pt-br/download/details.aspx?id=24872

Após a instalação, reinicie o seu PC e tente novamente instalar o Softplan Web Signer.

7 – Quais navegadores são compatíveis com o Softplan Web Signer?

O Softplan Web Signer é suportado nos seguintes navegadores:

- Google Chrome 44 ou superior

- Mozilla Firefox 50 ou superior

- Internet Explorer 9 ou superior

8 – Preciso desinstalar o Java para utilizar o Softplan Web Signer?

Não. Não é necessário desinstalar o Java.

9 – Estou encontrando um problema diferente dos citados acima, o que posso fazer?

Recomendamos que você tente utilizando um navegador diferente. O Softplan Web Signer é compatível com:

- Google Chrome (em Windows, Mac OS e Linux)

- Mozilla Firefox (em Windows, Mac OS e Linux)

- Internet Explorer

Como assinar digitalmente um documento PDF? – TJRJ

Créditos: TJRJ O Tribunal de Justiça do Rio de Janeiro (TJRJ) disponibilizou o aplicativo “Assinador Livre” para facilitar a inclusão de assinatura digital nos documentos em formato PDF. O recurso será utilizado pelos usuários que possuírem um certificado padrão ICP Brasil (*) e desejarem usar o Sistema de Petição Eletrônica, adicionando uma assinatura digital no documento PDF que foi gerado a partir do documento de petição criado pelo advogado.

Somente são assinados digitalmente documentos em formato PDF, independentemente da origem e do programa que gerou o documento. Para conversão de documentos em formato PDF, use a ferramenta de conversão de arquivos em PDF do Portal Juristas – https://www2.juristas.com.br/

– Pré-requisitos para instalação do “Assinador Livre”: Windows XP SP2 ou superior, Dot NET Framework 2.0, Microsoft Installer 3.1 (ou maior) – o “Assinador Livre” não funciona em versões diferentes de sistema operacional ou sem a instalação dos referidos softwares.

Obs.: é facultada ao usuário a utilização de aplicativo assinador de PDF, podendo ser escolhido qualquer aplicativo disponibilizado no mercado ou por outros tribunais.

– Pré-requisito para uso do “Assinador Livre”: conversor de documentos para o formato PDF e possuir Assinatura Digital padrão ICP Brasil (formato A1 ou A3).

– Uso necessário, mas não obrigatório: visualizador de arquivos PDF – Acrobat Reader.

(*) O certificado para assinatura digital de documentos deve ser adquirido pelo usuário através de uma Autoridade de Certificação (AC) vinculada à ICP Brasil. Exemplos de ACs vinculadas habilitadas: SRF (Secretaria da Receita Federal), DigitalSign, Serasa, Certisign, Caixa Econômica, Presidência da Republica.

Para maiores informações, foi disponibilizado um manual do aplicativo, para acessá-lo clique aqui e para efetuar o download do aplicativo clique aqui.

(Com informações do Tribunal de Justiça do Rio de Janeiro – TJRJ)

Conheça também o Juristas Signer (Portal de Assinaturas Digitais e Eletrônicas) do Portal Juristas. Clique aqui e confira!

Créditos: abluecup / iStock.com Como converter arquivos do Word (DOC) para PDF

Crédito: Jane Kelly/Shutterstock.com Um dos formatos mais simples e conhecidos mundialmente para a troca de arquivos de texto (doc, docx, entres) como do Microsoft Word e imagens certamente é o PDF (Portable Document Format), criado pela Adobe Systems Inc. Com este formato de arquivo, você manterá a integridade de seu texto, imagem e da diagramação, ocupando um espaço menor de armazenamento.

Assim, vale a pena transformar os arquivos criados em editores de texto como o Microsoft Word para o formato PDF(Portable Document Format) antes de compartilhar o arquivo com amigos, contatos de trabalho ou fazer uso do mesmo no PJe (Processo Judicial Eletrônico), etc.

O Portal Juristas desenvolveu uma ferramenta de conversão de arquivos para PDF, ou seja, você poderá converter facilmente seus arquivos do Word diretamente para o PDF.

Para tanto, acesse :

http://www.juristas.com.br/word-para-pdf

Tópico: Navegadores - ICP-Brasil

Navegadores – ICP-Brasil

Para garantir a melhor utilização do certificado digital ICP-Brasil, recomenda-se a instalação das cadeias de certificação da Autoridade Certificadora Raiz Brasileira. Para isso, clique no(s) link(s) referente ao seu navegador e/ou aplicação e siga as instruções para atualização.Adobe Reader

ATUALIZAÇÃO DO ADOBE ACROBAT READER

Certificado ICP-Brasil já faz parte do Repositório da ADOBE

O certificado da AC-Raiz da ICP-Brasil agora faz parte da Adobe Approved Trust List – AATL, ou Lista de Confiança Aprovada pela Adobe. Dessa forma, o certificado da AC-Raiz passou a ser distribuído com todo Acrobat Reader, como já acontece atualmente com os navegadores Internet Explorer.

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Passo 1: Salve o arquivo: ICP-Brasil.acrobatsecuritysettings no seu computador;

Passo 2: Com o programa Adobe Acrobat Reader aberto, selecione “Editar” no menu superior;

Passo 3: Clique em Proteção e depois em “Importar Configurações de Segurança”;

Passo 4: Selecione o arquivo ICP-Brasil.acrobatsecuritysettings, anteriormente baixado;

Passo 5: Pronto! O Adobe Reader está configurado para validar documentos assinados com certificados ICP Brasil.

Caso seja de interesse, antes da instalar verifique a veracidade dos arquivos por meio do hash sha512, que pode ser conferido Clicando aqui!

Google Chrome

ATUALIZAÇÃO DO GOOGLE CHROME

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Passo 1: Clique aqui para baixar as cadeias v1, v2, v3 e v5;

Passo 2: Salve o arquivo em um diretório; Clique com o botão direito do mouse sobre o arquivo salvo; Escolha a opção ‘Instalar Certificado’.

Passo 3: Na janela “Assistente para importação de certificados” clique no botão avançar e selecione a opção “Selecionar automaticamente o repositório de certificados conforme o tipo de certificado;

Passo 4: Clique em avançar e em seguida clique em concluir;

Caso seja de interesse, antes da instalação, verifique a veracidade do arquivo (v1_v2_v3_v5_goochr.p7b) por meio do hash sha512, que pode ser conferido clicando aqui.

Google Chromium (Linux)

ATUALIZAÇÃO DO GOOGLE CHROMIUM

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Passo 1: Clique para baixar o certificado digital raiz da cadeia v2;

Passo 2: Clique para baixar o certificado digital raiz da cadeia v5;

Passo 3: Clique para baixar a cadeia de certificados ICP-Brasil;

Passo 4: Visualize no canto inferior esquedo do seu vídeo a conclulsão do download;

Passo 5: No canto superior direito do seu navegador clique no botão “Personalizar e Controlar o Google Chrome” e selecione a opção ” configurações”;

Passo 6: Clique em ” Mostrar configurações avançadas” no final da página e selecione a opção HTTPS/SSL, clique em ” Gerenciar certificados”, escolha a opção “Autoridades” e depois Importar”;

Passo 7: No diretório Download, marque o campo de extenção de arquivos: “todos os arquivos” e abra os arquivos baixados, um de cada vez (ICP-Brasilv2, ICP-Brasilv5 e v1_v2_v3_v5_goochr.p7b).

Passo 6: Marque as três opções de “Configuração de Confiança” e clique em “OK” e depois em “Concluir.

Internet Explorer

ATUALIZAÇÃO DO MICROSOFT INTERNET EXPLORER

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Autoridade Certificadora Raiz Brasileira da Cadeia v5Passo 1: Clique para baixar o certificado da Autoridade Certificadora Raiz Brasileira v5;

Passo 2: Salve o arquivo em um diretório;

Passo 3: Selecione o arquivo salvo com o botão direito do mouse e escolha a opção “Instalar Certificado” para “Máquina Local”;

Passo 4: Selecione a opção “Colocar todos os certificados no repositório a seguir” e clique em “procurar”

Passo 5: Selecione a opção “Autoridade de Certificação Raiz Confiáveis”, e

Passo 6: Proceda com a importação respondendo às confirmações de segurança.

Autoridades Certificadoras de níveis intermediários da ICP-Brasil

Passo 7: Clique para baixar a cadeia de certificação ICP-Brasil;

Passo 8: Repita os passos 2 e 3 para finalizar a instalação das cadeias;

Caso seja de interesse, antes da instalação, verifique a veracidade do arquivo de nível intermediário por meio do hash sha512, que pode ser conferido clicando aqui.

Java

ATUALIZAÇÃO JAVA

Selecione o download correspondente ao seu sistema operacional para obter a última versão da aplicação Java, caso seja necessário, remova versões anteriores instaladas:

1 – Downloads Java

2 – Remover versões antigas do Java

Procedimentos para instalar a cadeia de certificados ICP-Brasil no JAVA

Microsoft Edge

ATUALIZAÇÃO DO O MICROSOFT EDGE

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Autoridade Certificadora Raiz Brasileira da Cadeia v5

Passo 1:Clique para baixar o certificado da Autoridade Certificadora Raiz Brasileira v5;

Passo 2: Salve o arquivo em um diretório;

Passo 3: Selecione o arquivo salvo com o botão direito do mouse e escolha a opção “Instalar Certificado” para “Máquina Local”;

Passo 4: Selecione a opção “Colocar todos os certificados no repositório a seguir” e clique em “procurar”

Passo 5: Selecione a opção “Autoridade de Certificação Raiz Confiáveis”, e

Passo 6: Proceda com a importação respondendo às confirmações de segurança.

Autoridades Certificadoras de níveis intermediários da ICP-Brasil

Passo 7:Clique para baixar a cadeia de certificação ICP-Brasil;

Passo 8: Repita os passos 2 e 3 para finalizar a instalação das cadeias;

Caso seja de interesse, antes da instalação, verifique a veracidade do arquivo de nível intermediário por meio do hash sha512, que pode ser conferido clicando aqui.

Mozilla Firefox

ATUALIZAÇÃO DO MOZILLA FIREFOX

A Cadeia de certificados ICP-Brasil poderá ser instalada seguindo o passo a passo a seguir:

Passo 1: Clique aqui para baixar a cadeia v1.

Passo 2: O browser disponibilizará opções para proceder a instalação; clique no botão ‘Ok’;

Passo 3: Clique aqui para baixar a cadeia v2, execute o passo 2.

Passo 4: Clique aqui para baixar a cadeia v5, execute o passo 2.

Caso seja de seu interesse, verifique a integridade dos arquivos por meio do hash sha512, clicando nos seguintes links: Cadeia v1 | Cadeia v2 | Cadeia v5 |

Arquivos para Atualização atualizados em: 21 de dezembro de 2017.

Adquira já o seu certificado digital com a Juristas Certificação Digital – http://www.arjuristas.com.br / http://www.juristas.com.br

Recomendações de acesso ao Portal do Processo Eletrônico

1. Recomendações de Hardware

- Microcomputador com processador Pentium III, compatível ou superior, e 512MB de memória RAM;

2. Recomendações de Sistema Operacional

- Microsoft Windows Vista ou Windows 7.

3. Certificação Digital

Para conhecer os requisitos de certificação digital, leia aqui.

4. Recomendação de Navegador Internet

- Microsoft Internet Explorer, a partir da versão 8, de 32 bits;

- Mozilla Firefox, a partir da versão 13

IMPORTANTE: Novas máquinas com windows 64 bits oferecem duas versões de navegador Internet Explorer: 32 e 64 bits. Ao se executar a versão de 64 bits, não se consegue executar a aplicação java que reconhece o certificado digital, e com isso o navegador pede que se faça download do java novamente; porém uma nova instalação com base do navegador de 64 bits faz com que a leitura do cartão não mais funcione, sendo necessário refazer toda a instalação do início, incluindo reinstalar o próprio driver do cartão. Deste modo, não acesse o portal utilizando a versão 64 bits do Internet Explorer, até que o portal seja homologado para este navegador.